Quand l’IAM Rencontre le Réseau Distribué

Imaginez un réseau ISP distribué, composé de milliers de points de contact, de centres de données, de routeurs, et de dispositifs finaux, chacun abritant des informations critiques. Chaque jour, des millions de signaux (ou devrais-je dire, d’utilisateurs) affluent vers votre réseau, cherchant à transmettre des données, à accéder à des ressources, ou simplement à naviguer sur le web. Le rôle d’administrateur réseau, est d’assurer que chaque utilisateur a accès uniquement à ce qu’il est censé voir et rien d’autre. Pas facile 😨, n’est-ce pas ?

Bienvenue dans le monde de la Gestion des Identités et des Accès (IAM pour Identity & Access Management en anglais) dans les réseaux distribués des fournisseurs d’accès Internet (ISP). L’IAM est plus qu’un simple mot à la mode dans le domaine de la cybersécurité ; c’est le cœur battant de toute infrastructure sécurisée. Pour un ISP, gérer les identités et les accès ne se limite pas à distribuer des identifiants et des mots de passe. Il s’agit de créer une infrastructure résiliente qui puisse s’adapter à une myriade de variables : utilisateurs distants, services multi-tenant, des environnements hybrides, et surtout, une menace croissante et toujours plus sophistiquée. Une tâche monumentale..., ou pas 🥱.

Il est où il le problème ?

Pourquoi la gestion des identités et des accès est-elle si cruciale pour les ISP ? C’est simple 😌 : dans un réseau distribué, la surface d’attaque est immense, et la moindre faille dans la gestion des accès peut se transformer en une brèche catastrophique. Contrairement à un réseau d’entreprise standard, où les ressources sont souvent centralisées et les utilisateurs prédéfinis, un réseau ISP est un écosystème dynamique où les utilisateurs vont et viennent, où les dispositifs se connectent et se déconnectent en un clin d’œil, et où chaque point d’accès pourrait potentiellement devenir un point d’entrée pour un attaquant.

- Les ISP doivent donc jongler avec une complexité accrue : des utilisateurs répartis sur des zones géographiques vastes, des exigences de conformité strictes, des besoins de performance élevés, et des menaces qui évoluent constamment. Tout cela dans un contexte où l’interruption de service n’est tout simplement pas une option. C’est ici que l’IAM devient indispensable, fournissant les outils et les stratégies nécessaires pour garantir que seuls les bons utilisateurs accèdent aux bonnes ressources, et ce, au bon moment.

Dans cet article, nous allons plonger profondément dans les mécanismes qui permettent aux ISP de maîtriser cette complexité. Nous explorerons les défis spécifiques auxquels ils sont confrontés, les meilleures pratiques en matière de gestion des identités et des accès, ainsi que les technologies qui transforment le paysage de l’IAM pour les réseaux distribués. Vous découvrirez comment l’IAM n’est pas seulement un outil de sécurité, mais aussi un levier stratégique pour assurer la résilience, la conformité, et l’efficacité opérationnelle des infrastructures réseau des ISP.

- Préparez-vous à explorer un univers où chaque identité compte, chaque accès est contrôlé, et où la gestion minutieuse de ces éléments est essentielle pour maintenir l’équilibre dans un environnement réseau en perpétuelle évolution.

Stratégies et Techniques Clés

Pour un fournisseur d’accès Internet (ISP), la gestion des identités et des accès (IAM) ne se limite pas à déployer une solution et à l’oublier. C’est un processus dynamique qui nécessite des stratégies bien pensées et l’adoption de techniques avancées pour s'assurer que chaque identité est correctement authentifiée, que chaque accès est bien contrôlé, et que l'ensemble du réseau reste sécurisé, même dans un environnement distribué et en constante évolution. Explorons les stratégies et concepts clés qui sous-tendent une gestion IAM robuste pour les ISP.

1. Centralisation vs Décentralisation : Trouver le Bon Équilibre

Dans un réseau distribué, une question cruciale est de savoir si l'IAM doit être centralisée ou décentralisée. Chacune de ces approches a ses avantages :

- Centralisation : En centralisant l'IAM, les ISP peuvent standardiser la gestion des identités à travers l'ensemble de leur réseau, réduisant ainsi la complexité opérationnelle et garantissant une politique de sécurité cohérente. Un système IAM centralisé permet de gérer les accès de manière uniforme, de faciliter les audits et de renforcer la conformité en unifiant les processus. Toutefois, cette centralisation doit être résiliente pour éviter les points de défaillance uniques qui pourraient compromettre la sécurité du réseau.

- Décentralisation : D'un autre côté, une approche décentralisée peut être plus flexible et adaptable aux spécificités locales des différents segments du réseau. Par exemple, chaque région ou centre de données peut avoir son propre système IAM, adapté aux besoins et aux contraintes locales. Cela permet une gestion plus granulaire et une meilleure résilience, car les incidents ou défaillances dans une partie du réseau n'affectent pas nécessairement les autres. Cependant, cette approche augmente la complexité de la gestion globale et peut poser des défis en termes de coordination et de cohérence des politiques.

2. Authentification Multi-Facteurs (MFA) : Ne Jamais Faire Confiance à un Seul Facteur

L'authentification Multi-Facteurs (MFA) est l'une des techniques les plus efficaces pour renforcer la sécurité des accès dans un réseau distribué. Dans un environnement ISP, où les utilisateurs peuvent se connecter depuis différents endroits et dispositifs, la MFA permet de vérifier l'identité d'un utilisateur par plusieurs moyens (quelque chose qu'ils connaissent, quelque chose qu'ils possèdent, et quelque chose qu'ils sont).

- Facteur 1 : Quelque chose que l'utilisateur connaît : Un mot de passe ou un code PIN.

- Facteur 2 : Quelque chose que l'utilisateur possède : Un jeton matériel, un smartphone avec une application de génération de codes temporaires, ou une clé USB de sécurité.

- Facteur 3 : Quelque chose que l'utilisateur est : Biométrie, telle que l'empreinte digitale, la reconnaissance faciale, ou la reconnaissance vocale.

L'intégration de la MFA réduit considérablement les risques d'accès non autorisé, même si un mot de passe est compromis, en ajoutant une couche supplémentaire de sécurité. C’est une stratégie indispensable pour protéger les points d’accès critiques du réseau.

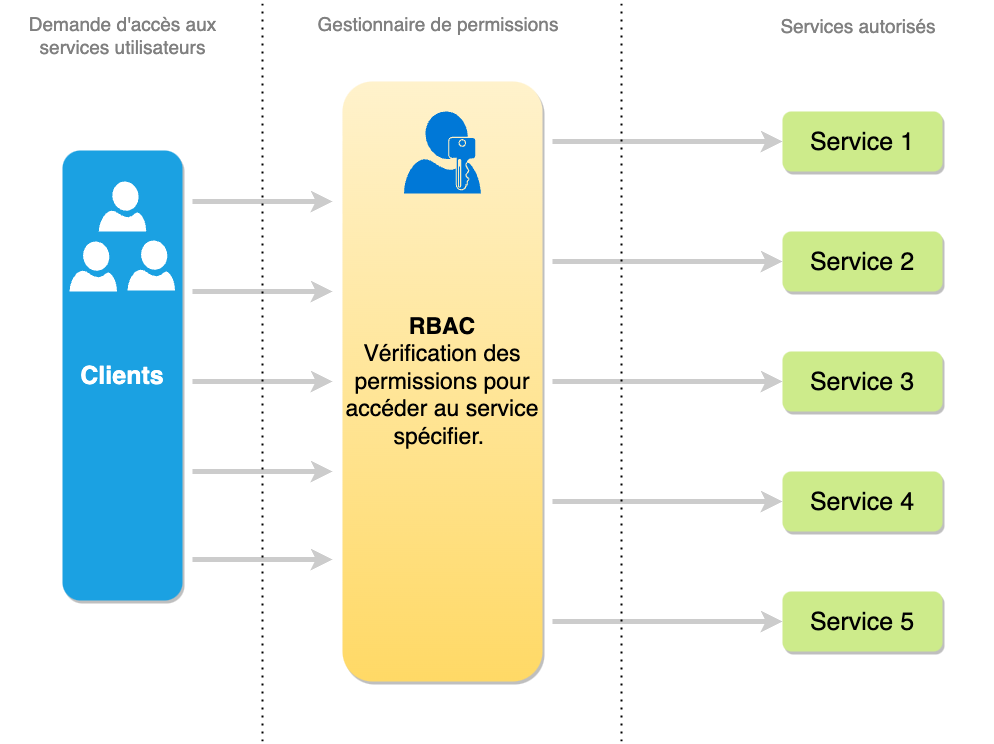

3. Gestion des Accès Basée sur les Rôles (RBAC) : Ne Donner Accès qu'à Ce qui Est Nécessaire

La gestion des accès basée sur les rôles (RBAC) est une stratégie éprouvée pour limiter l'accès aux ressources en fonction des rôles des utilisateurs dans l'organisation. Dans le contexte d'un ISP, cette méthode permet de s'assurer que chaque utilisateur, que ce soit un employé, un sous-traitant, ou un client, n'a accès qu'aux informations et services nécessaires à son rôle spécifique.

- Segmentation des rôles : Créer des rôles distincts pour chaque type d'utilisateur, en définissant précisément les permissions associées à chaque rôle.

- Principe du moindre privilège : Appliquer une politique où chaque utilisateur ne reçoit que les privilèges minimums nécessaires pour accomplir ses tâches, réduisant ainsi la surface d'attaque.

- Audits réguliers des rôles : Revoir périodiquement les rôles et les permissions attribuées pour s'assurer qu'ils sont toujours pertinents et sécurisés.

L’approche RBAC permet non seulement de simplifier la gestion des accès, mais aussi d’augmenter la sécurité globale du réseau en minimisant les risques d'erreurs humaines et en empêchant l'escalade non autorisée des privilèges.

4. IAM Basé sur les Risques (Risk-Based IAM) : Adapter les Accès Selon le Contexte

La gestion des identités et des accès basée sur les risques (Risk-Based IAM) est une approche plus sophistiquée, qui prend en compte le contexte de chaque tentative d’accès pour décider du niveau de contrôle requis. Cela inclut des facteurs comme l'emplacement géographique, l'heure de la tentative d'accès, le type de dispositif utilisé, et le comportement habituel de l'utilisateur.

- Analyse comportementale : Utiliser des algorithmes pour analyser les schémas d'accès et identifier les comportements atypiques, comme un utilisateur essayant de se connecter depuis un emplacement inhabituel ou utilisant un appareil non reconnu.

- Adaptation dynamique des contrôles : En fonction du risque évalué, l’IAM peut ajuster les contrôles d'accès en temps réel, en demandant une authentification supplémentaire ou en restreignant temporairement l'accès.

- Prévention des fraudes : Cette stratégie est particulièrement utile pour détecter et prévenir les accès frauduleux, en identifiant les anomalies avant qu'elles ne se transforment en incidents de sécurité.

La Risk-Based IAM est idéale pour les ISP qui cherchent à équilibrer sécurité et flexibilité, en offrant une protection maximale sans compromettre l'expérience utilisateur.

5. Zero Trust : Ne Jamais Faire Confiance, Toujours Vérifier 👮🏽♂️

Le modèle Zero Trust, qui gagne en popularité dans les environnements distribués, repose sur un principe simple mais puissant : ne faire confiance à aucun utilisateur, appareil, ou connexion, qu'ils soient internes ou externes au réseau.

- Micro-segmentation : Diviser le réseau en segments plus petits et gérer l'accès à chaque segment de manière isolée. Cela limite les mouvements latéraux en cas de compromission d'une partie du réseau.

- Contrôles d'accès granulaires : Implémenter des politiques d'accès basées sur une vérification continue des identités, même après l'authentification initiale.

- Vérifications continues : Appliquer des contrôles en temps réel pour chaque requête d’accès, en s’assurant que l’utilisateur, l'appareil et le contexte sont toujours conformes aux politiques de sécurité.

- Adopter une approche Zero Trust permet aux ISP de renforcer significativement la sécurité de leur infrastructure, en s'assurant que chaque requête d'accès est rigoureusement vérifiée, peu importe sa source.

D'accord, c'est tout ?

Ce n'est que le début d'un voyage plus vaste dans la gestion des identités et des accès au sein des réseaux distribués des ISP. Les concepts décrits ici constituent une base solide pour comprendre comment ces technologies peuvent être déployées, mais l'application en conditions réelles présente souvent des défis uniques et des opportunités d'optimisation.

Dans un prochain article, je plongerai dans un scénario plus complexe et concret propre à un ISP. Nous explorerons comment l'IAM peut être adapté pour répondre aux besoins spécifiques d'un fournisseur d'accès à Internet, depuis la gestion de vastes bases d'utilisateurs jusqu'à l'intégration avec divers systèmes de gestion de réseau. Nous aborderons également des sujets avancés tels que l'automatisation des processus IAM, la gestion de la conformité dans différentes juridictions, et la mise à l'échelle des solutions IAM pour supporter des millions d'utilisateurs. Restez connectés, car beaucoup d'autres sujets passionnants sont à venir !